Configuracion de nuestro router para que sea más seguro

Como configurar tu router para que no te puedan acceder a tu WIFI.

- Si tenemos el manual, buscar la página donde nos ponga VALORES POR DEFECTO.

- Si no tenemos el manual buscaremos por internet el manual del router, podemos buscar por el nombre y modelo del router.

- Una vez hayamos encontrado el manual buscaremos los VALORES POR DEFECTO.

- Conectamos el router a un ordenador (también lo puedes hacer por wifi, solo que es un poco más complicado, ya que le afectaran los cambios), para esta prueba no hace falta que este conectado a la toma del telefono.

- Estos valores serían:

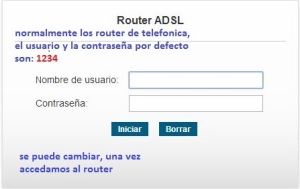

- El nombre de usuario y la contraseña para entrar en el router.

- El SSID (nombre de la wifi) y la contraseña para acceder a la wifi

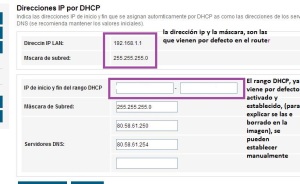

- La IP que tiene por defecto, que normalmente son:

- 192.168.1.1

- 192.168.2.1

- entre otras

- Estos valores por defecto se pueden cambiar.

- Una vez que tengamos toda esta información, reseteamos el router

- Para reseteamos, en la parte de atrás del router pulsamos el boton donde ponen reset unos 15 o 20 segundos.

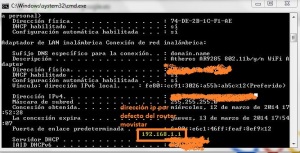

- Tenemos que comprobar que en nuestro equipo la conexión de área local tenga el DHCP activado.

- Luego para comprobar que el router se ha reseteado correctamente vamos a

- Una vez que sabemos la ip, vamos a un navegador (firefox, chrome, interntet explorer…) y en la barra de búsqueda ponemos la ip del router.

- Nos saldrá una ventana donde nos pedirá el usuario y la contraseña del router, se las introducimos, le damos a aceptar, y si todo va bien estaremos ya en el panel del router.

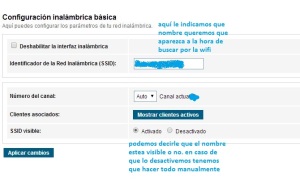

- Una vez dentro del panel le vamos a cambiar:

- El SSID

- Le podemos cambiar el modo, poniendo el más optimizado.

- Los más actualizados serían el modo g o n.

- Si el n no aparece, y nos aparece g y b, seleccionamos ese, ya que ambos son compatibles.

- La contraseña del wifi

- El usuario y la contraseña del router (si podemos)

- Le cambiamos la seguridad de encriptación de la wifi.

- Con los pasos de arriba ya nos aseguramos de que nuestra red este segura. Pero si queremos que sea más segura, y tenemos unos pocos conocimientos de informática o conocimiento de como funciona las redes y como se identifican, le podemos añadir:

- Con estés últimos pasos ya tendríamos totalmente segura nuestra red

- Si quieres saber más visita esta página

- Seguridad en redes wifi 1

- Seguridad en redes wifi 2

- Seguridad en redes wifi 3

No os pude poner como se cambia el usuario del router y la contraseña, porque el mio tenemos que estar registrados en telefónica para cambiarla. Pero si queréis cambiarlo con que miréis en vuestro panel del router y lo encontrareis.

Noticia: los forenses informáticos

Los forenses informáticos, los nuevos detectives de nuestra era.

A día de hoy muchos de nosotros tenemos toda nuestra vida guardada en ordenadores, discos duros… que por cualquier motivo inesperado la perdemos y no sabemos como recuperarla.

Ante este problema aparecen los forenses informáticos, capaces de recuperar datos de discos duros destrozados, quemados…

más información: forenses informáticos

inventario

En el siguiente enlace os pongo un ejemplo de como podeis estructurar una página web poniendo el material de red que nos hace falta, el diseño de una aula…

Representación de la red de mi casa

Alguna vez os habéis preguntado como es la red de nuestra casa, como nos llega Internet a nuestros ordenadores….

Aquí os voy a poner la representación de todas las conexión de Internet con sus respectivos equipos, que tengo en mi casa.

Para hacerlo he trabajado con el programa de PackTracer, un buen programa para simular el funcionamiento de las redes con los diferentes dispositivos.

Aquí tenéis la captura.

Como podéis observar, aparece un router, que es el dispositivo al que va conectado todos los equipos (los portátiles y el de sobremesa) y los móviles.

Protocolos TCP/IP (extendido)

Enunciado: Asocia cada uno de los siguientes protocolos con la capa del Modelo TCP/IP en el que trabajan.

Aplicación

- FTP. Protocolo de Tranferencia de Archivos(File Transfer Protocol),

es un protocolo de red para la transferencia de archvios entre sistemas

conectados a una red TCP basado en la arquitectura cliente-servidor.

Trabaja en los puertos de red 20 y 21. - HTTP. Protocolo de transferencia de hipertexto(Hypertext Control Protocol); es el protocolo usado en cada transación de World Wide Web. Emplea el puerto 80.

- HTTPS. Protocolo seguro de transferencia de hipertexto (Hypertext Transfer Protocol Secure), es un protocolo de aplicación basado en el protocolo HTTP, destinado a la transferencia segura de datos de Hipertexto. Es utilizado principalmente por entidades bancaqrias, tiendas online… Emplea el puerto 443.

- SSH. Intérprete de órdenes segura (Secure Shell), es el nombre de un protocolo y del programa que lo implementan, y sirven para acceder a máquinas remotas a través de una red. Emplea el puerto 22.

- TELNET. Telecommunication NETwork, es el nombre de un protocolo de red a otra máquina para manejarla remotamente. Utiliza el puerto 23.

- SMTP. Protocolo para la transferencia simple de correo electrónico (Simple Mail Transfer Protocol), es un protocolo de red basado en texto, utilizado para el intercambio de mensaje del correo electrónico entre ordenadores u otros dispositivos. Utiliza el puerto 25.

- RPC. Llamada al procedimiento remoto; (Remote Procure Call), es una técnica de comunicación entre procesos en uno o muchos ordenadores conectados a una red. Emplea el puerto 111.

- NFS. Sistema de archivos de red;(Network File System) es utilizado para sistemas de archivos distribuido en un entorno de red de ordenadores de área local. Se emplea en las distribuciones de linux. Trabaja en el puerto 59.

- SNB. Server Message Block. Es un protocolo de red que permite compartir archivos e impresoras entre nodos de una red. Se utiliza principalmente en Microsoft Windows y Dos. Trabaja en el puerto 445.

- SNMP. Protocolo simple de administración de red; (Simple Network Management Protocol), es un protocolo que facilita el intercambio de información de administración entre dispositivos de red. Permite a los administradores supervisar el funcionamiento de la red, buscar y resolver sus problemas. Trabaja en los puertos 161 y 162.

- DNS. Sistema de nombres de dominio; (Domain Name System), es un sistema de nomenclatura jerárquica para ordenadores, servicios conectado a internet o a una red privada. Trabaja en los puertos 53/udp y 53/tcp.

- IMAP. Internet Message Acces Protocol, es un protocolo que permite el acceso a mensajes almacenados en un servidor de internet. Utiliza los puertos: 143/tcp,220/tcp y 993/tcp.

- POP. Protocolo de Oficina de Correo (Post Office Protocol), es un protocolo de red que se utiliza en clientes locales del correo electrónico para obtener los mensajes de correo electrónico almacenados en un servidor remoto. Trabaja en los puertos 110/tcp y 995/tcp(cifrado).

- DHCP. Protocolo Dinámico de Configuración del Host (Dynamic Host Configuration Protocol), es un protocolo de red que permite a los clientes de una red IP obtener sus parámetros de configuración automáticamente. Trabaja en los puertos 67(servidor) y 68(cliente)

Tranporte

- TCP. Protocolo de control de transmisión; (Transmission Control Protocol). Protocolo fundamental de internet, da soporte a muchas de las aplicaciones más populares de internet(navegadores,clientes FTP…) y protocolos de aplicación como HTTP, SMTP…Además proporciona un mecanismo para distinguir distintas aplicaciones dentro de una misma máquina, a través del concepto de puerto.

- UDP. User Datagram Protocol, es un protocolo basado en el intercambio de datagramas a través de una red.

Internet

- ARP. (también puede estar en la capa de subred). Protocolo de resolución de direcciones; (Address resolution protocol). Relaciona las direcciones ip con las direcciones Mac.(Cuando un equipo hace/manda un ping al equipo de destino, el ARP averigua la dirección mac que le corresponde a esa dirección ip).

- ICMP. Protocolo de mensajes de control de internet; (Internet control message protocol) es el sub protocolo y notificación de errores del protocolo de Internet.

- IP. Protocolo de Internet; (Internet Protocol) es un protocolo de comunicación de datos digitales. Su función principal es el uso bidireccional en origen o destino de comunicación para transmitir datos.

- RARP. Protocolo de resolución de direcciones inverso; (Reverse Address Resolution Protocol), es un protocolo utilizado para resolver la dirección IP de una dirección hardware dada en internet.

Subred

- IEEE 802.3 Primer intento para estandarizar Ethernet.

- IEEE 802.11 Define el uso de dos niveles inferiores de la arquitectura OSI (física y enlace de datos), especificando sus normas de funcionamiento en una WLAN.